Аутентификация и авторизация – эти термины знакомы сегодня практически всем, кто совершает те или иные операции в интернете, использует онлайн-сервисы и цифровые технологии.

В материале thenextweb.com дается простое объяснение, что же именно означают понятия и в чем заключаются различие между ними.

Аутентификация vs авторизация

Уточним терминологию.

Аутентификация – процесс идентификации и проверки личности системы или человека безопасным образом. Например, если вы логинитесь в устройство с помощью имени пользователя и пароля, вы проходите аутентификацию, в ходе которой устройство проверяет, что вы действительно тот, кем называетесь.

Авторизация – процесс, когда система идентифицирует уровень доступа, имеющийся у пользователя в отношении защищаемых ресурсов, контролируемых системой. Например, вам дается только доступ для чтения, но не редактирования.

Хотя обе концепции независимы друг от друга, они обе находятся в центре модели безопасности. Если неправильно задать любую из них, безопасность всей системы будет под вопросом.

Поиск лазеек в системе

Если вы хотите попасть в систему, доступ к которой у вас неавторизован, вы обычно пытаетесь найти лазейки в методах аутентификации или авторизации системы.

Помните эту сцену в «Миссия невыполнима: Племя изгоев», в которой Том Круз меняет разрешения безопасности путем подмены дисков, в результате чего Саймон Пегг смог попасть в комнату, в которой хранятся данные? Этот выдуманный пример поиска лазейки в методе авторизации.

В настоящей жизни это очень трудновыполнимо, поскольку им пришлось бы получить доступ к информации о том, где именно хранится диск, и тайно его заменить так, чтобы никто не видел. В фильме Том Круз почти утонул, пытаясь выполнить этот подвиг, поскольку диск находился под водой под давлением.

Следовательно, чаще всего хакеры стараются находить лазейки в методах аутентификации системы, ведь может оказаться легче обойти некоторые методы аутентификации, чем выяснить как перезадать настройки авторизации. Если хакеру удается притвориться авторизованным пользователем, получив доступ к его учетной записи, то у него сразу появляется доступ к тому, к чему имел доступ этот пользователь.

Ниже приведены некоторые распространенные методы аутентификации, а также то, что потребуется, чтобы их обойти.

Аутентификация электронной почты

Большинство социальных сетей используют всего лишь адрес электронной почты для проверки личности пользователя. Однако, поскольку новый почтовый аккаунт можно создать за несколько секунд, невероятно просто насоздавать множество фальшивых почтовых аккаунтов для рассылки спама.

Один пользователь может за короткое время создать массу бесплатных почтовых аккаунтов и использовать их для входа во множество учетных записей в приложении. Эти фальшивые учетные записи можно затем использовать для спама или мошенничества, что приведет к негативному пользовательскому опыту и разовьет недоверие среди настоящих пользователей системы.

Однако, не только социальные сети предлагают аутентификацию по почтовому аккаунту. Множество новых веб- или мобильных сервисов также требуют всего лишь адреса электронной почты для входа в систему.

Проверка по паролю

Использование паролей является немного более сильной защитой, чем проверка по почтовому адресу, поскольку в теории это требует того, чтобы пользователь, создавший пароль, помнил его. Тогда пользователь может получить доступ к учетной записи с помощью пароля, который он или она до этого создали, или передать пароль другому пользователю или системе, чтобы они действовали от его или ее имени.

Однако, пароли можно украсть с помощью фишинга (phishing, “рыбалка»), который заключается в том, что третья сторона высылает пользователю письмо с фальшивого адреса электронной почты, который имитирует сервис, на который подписан пользователь. Если пользователь клюет на это письмо, он может выдать третьей стороне свою личную информацию, включая пароли. Фишинговым почтовым сообщениям можно противостоять с помощью обучения пользователя, например, когда действительный сервис предупреждает пользователей, что появились фишинговые электронные письма. Но нет гарантии, что пользователи не клюнут на реалистично выглядящие фишингвые письма в будущем.

В последние несколько лет подбор паролей стал более сложным. Есть автоматизированный инструмент под названием «проверщик учетных записей», который может проверять различные комбинации имен пользователей и паролей на сайтах электронной торговли. Если комбинация имя пользователя/пароль работает, они могут различную информацию пользователя, которая хранится на их сайтах, связанных с электронной торговлей.

Более важно то, что поскольку люди используют один и тот же пароль для различных сервисов, хакеры могут получить доступ ко множеству других сервисов. Поэтому пользователям советуют создавать сильные пароли, менять их регулярно и не использовать один и тот же пароль для всех своих сервисов.

Аутентификация с помощью социальных сетей

Аутентификация с помощью социальных сетей требует от пользователя войти в определенную социальную сеть для того, чтобы войти в систему. Такая защита немного более трудна, чем проверка по почтовому аккаунту или паролю, потому что большинство социальных сетей используют аутентификацию по комбинации почтового аккаунта и пароля.

Итак, если хакер смог пройти стадию аутентификации по почте или паролю, следующим шагом будет использование взломанной учетной записи социальной сети, с помощью которой можно выполнить аутентификацию любой системы или сервиса, в которые хотят попасть хакеры.

Биометрия

Аутентификация с помощью биометрии полагается на измеряемые физические характеристики, которые можно автоматически проверить. Вот примеры: распознание лица, распознавание отпечатков пальцев, подписи и сканирование сетчатки глаза. При этом в настоящее время отпечатки пальцев дают наибольшую точность.

Разумеется, труднее украсть отпечаток пальцев, чем пароль, но внедрение биометрии может оказаться довольно дорогостоящим.

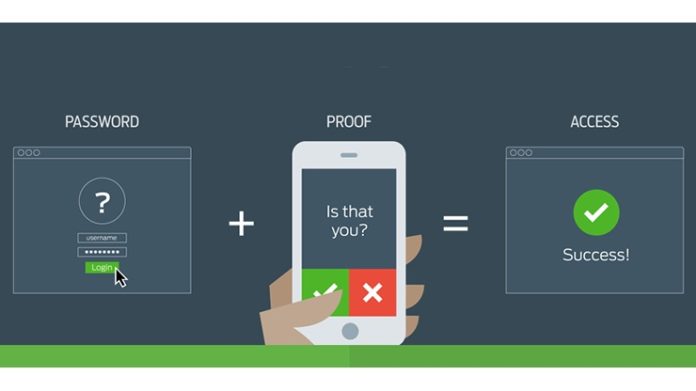

Двухфакторная аутентификация

В борьбе за искоренение лазеек в распространенных методах аутентификации, указанных выше, популярным решением оказалась двухфакторная аутентификация (2FA). 2FA – это процесс, требующий от пользователя чего-то, что он знает (первый фактор), и чего-то, на чем он уже успешно выполнил аутентификацию своей личности (второй фактор).

Поэтому если хакер получает доступ только к одному фактору, этого будет недостаточно, чтобы получить аутентификацию, что делает систему более защищенной.

Каждодневный пример этому – когда вы снимаете деньги в банкомате. Банкомат требует, чтобы у вас была банковская карта (что-то, чем вы обладаете), а также PIN-код (что-то, что вам известно).

Однако недостатком этого метода является то, что использованный жетон, которым является банковская карта, можно потерять, забыть или украсть, что делает невозможным вход настоящему пользователю.

Чтобы обойти это неудобство, была разработана двухэтапная аутентификация мобильных телефонов, где мобильный телефон выступает в качестве чего-то, что у пользователя уже есть. На телефон система высылает одноразовый пароль, который проверяет, что пользователь действительно владеет телефоном (что-то, чем обладает пользователь). В дальнейшем, пользователю надо ввести в систему пароль (что-то, что известно пользователю).

В прежнее время этот процесс было очень дорого и ненадежно реализовывать. Но в наши дни с помощью некоторых программных интерфейсов API, которые можно использовать, платя за каждую аутентификацию, внедрение этого метода становится гораздо более реалистичным и сбалансированным по стоимости.

При выборе метода необходимо помнить, что ни один метод аутентификции не является на 100% защищенным. Защищенность метода определяется тем, как трудно его обойти и как много слоев аутентификации требуется для достижения успешной аутентификации.

К тому же, надо помнить о пользовательском опыте и стоимости внедрения метода. Вот почему метод 2FA на мобильных телефонах такой популярный, ведь его относительно трудно обойти, при этом он сбалансирован по цене/эффективности.

Источник фото на превью: news.mit.edu.